Windows 11:通过沙箱规避绕过 Defender

貌似可以绕过Windows Defender,允许恶意软件躲避沙箱访问操作系统。一条信息引起了我的注意,安全研究人员在其中概述了 Windows 11 的确切场景。这是我目前所看到的。

安全研究人员选择了 Windows 11 来测试 Windows Defender 的安全性。目的是通过沙箱中的恶意功能突破被检查的程序,该功能应该精确地隔离该恶意代码。下一步是将恶意代码中包含的先前加密的shell代码写入内存。如果成功,则必须在暂停状态下创建一个进程,并且必须将内存中已经存在的 shell 代码复制到分配的内存区域。

一旦掌握了这些步骤,就可以远程触发相关流程并执行 shell 代码。在上面的推文中,屏幕截图显示这些确切的步骤有效,并且 shellcode 能够从 Windows 检索数据并将其显示在输入窗口中。

安全研究人员没有提供有关他如何管理这些步骤的详细信息,但确实删除了“它适用于 Meterpeter”的评论。Meterpreter 是 Metasploit 攻击的有效载荷,根据此页面,并提供交互式 shell。通过这个shell,攻击者可以探索目标计算机并执行代码。Meterpreter 使用内存 DLL 注入部署,恶意代码完全驻留在内存中。没有任何内容写入硬盘驱动器,即它是无文件恶意软件。在原始版本中也没有创建新进程,因为 Meterpreter 将自己注入到受感染的进程中。从那里,它可以迁移到其他正在运行的进程。这种攻击的法医足迹非常有限。

您仍然可以了解到 Meterpreter 代表动态可扩展的有效负载,它使用内存中的 DLL 注入阶段并在运行时通过网络进行扩展。Meterpreter 通过 stager 套接字进行通信并提供全面的客户端 Ruby API。它提供命令历史记录、选项卡完成、通道等。

Meterpeter 最初是由 skape 为Metasploit2.x编写的,通用扩展已为 3.x 合并,目前正在为 Metasploit 3.3 进行重构。服务器部分是用纯 C 语言实现的,现在用 MSVC 编译,使其具有合理的可移植性。客户端可以用任何语言编写,但 Metasploit 有一个功能齐全的 Ruby 客户端 API。

Metasploit是一个提供漏洞信息的计算机安全项目,可用于渗透测试和 IDS 签名开发。最著名的子项目是免费的 Metasploit 框架,这是一个针对分布式目标开发和执行漏洞利用的工具。其他重要的子项目包括 shellcode 存档和 IT 安全研究。

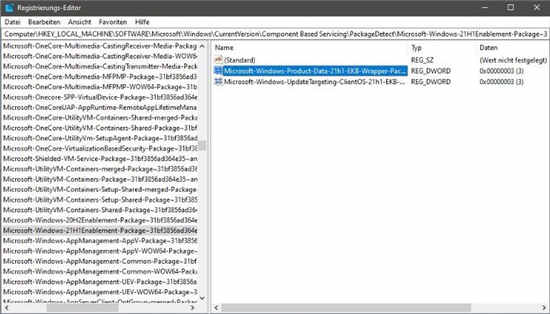

显然,该项目中包含的框架和工具足以支持上述方法,即突破 Windows Defender 沙箱,然后环顾操作系统。然而,安全研究员@an0n_r0 此后挺身而出并写道,他的动机是在不使用框架的情况下启用最小的绕过。使用的加载器很小,是用 C 编写的。为了混淆,加载器中的 shell 代码实现了一个简单的 rc4 编码。实际绕过依赖于基本的用户名检查。为防止被 Defender 检测,如果当前用户名不是目标,则不会对 shell 代码进行有效的 rc4 解密。

目前,还没有已发布的概念代码证明——但推文显示,即使是这个安全的 Windows 11 也可能使用最简单的方法通过 Defender 进行攻击。另一位安全研究人员宣布他正在研究类似的东西,并计划在 2021 年 10 月底发布详细信息。

手机上如何玩吃鸡?《小

手机上如何玩吃鸡?《小 AMD发布Ryzen Master 2.9.0.209

AMD发布Ryzen Master 2.9.0.209 微软向玩光环无限、极限

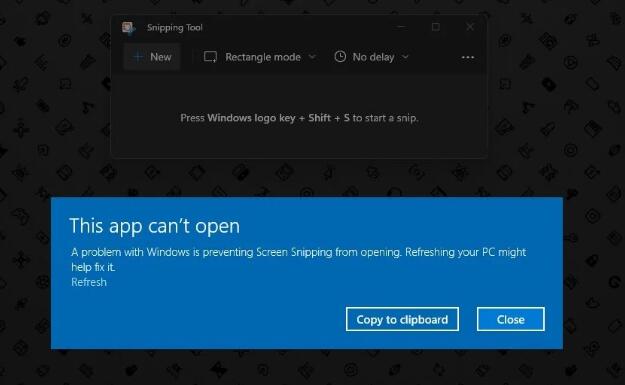

微软向玩光环无限、极限 微软揭示Win11 SnippingTool崩

微软揭示Win11 SnippingTool崩 微软正在准备Windows 10 21

微软正在准备Windows 10 21 Windows10内部版本21332.1000

Windows10内部版本21332.1000 DNS缓存中毒攻击原理以及

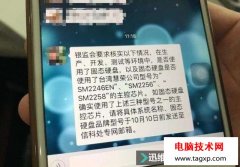

DNS缓存中毒攻击原理以及 慧荣SSD主控芯片安全漏洞

慧荣SSD主控芯片安全漏洞 艾尔登法环罗蕾塔的绝招

艾尔登法环罗蕾塔的绝招 重返帝国如何重置天赋-重

重返帝国如何重置天赋-重 剑与远征100抽如何获取-剑

剑与远征100抽如何获取-剑 华为手机屏幕刷新率调节

华为手机屏幕刷新率调节 罗技驱动灵敏度怎么调

罗技驱动灵敏度怎么调 华硕网卡驱动程序不正常

华硕网卡驱动程序不正常 Win8控制面板在哪里打开

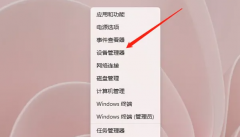

Win8控制面板在哪里打开 win11关机位置

win11关机位置 outlook设置延迟一分钟发

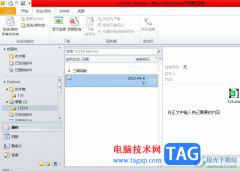

outlook设置延迟一分钟发 excel自动隐藏乱码的教程

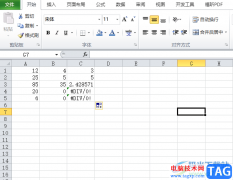

excel自动隐藏乱码的教程 wps将多个图片弄在一页上

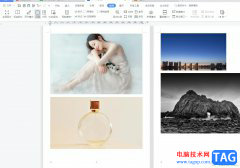

wps将多个图片弄在一页上 恢复出厂设置后怎么恢复

恢复出厂设置后怎么恢复 超星学习通app如何开启护

超星学习通app如何开启护 无法登录tplogin.cn,怎么办

无法登录tplogin.cn,怎么办 告诉你您的连接不是私密

告诉你您的连接不是私密

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋 友是比较有帮助的,能快速引导你学习电脑入门。看完这一系列教程,基本上对电脑...

82566 次阅读

腾讯大学成立于2014年,里面细分为几个子学院:微信学院、开放平台学院、互联网学院。 腾讯大学作为腾讯特色的学习交流平台,服务于腾讯合作伙伴及用户,面向互联网产业链,传...

85115 次阅读

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋 友是比较有帮助的,能快速引导你学习电脑入门。看完这一系列教程,基本上对电脑...

88868 次阅读

本视频教程主要讲解了刻录软件、Winrar、网际快车、FTP、虚拟光驱、电骡、ACDSee 图像浏览器、RealPlayer播放器等软件的使用,通过对这些软件的学习,大家能迅速掌握计算机基本软件的...

85059 次阅读

此视频介绍用手机设置TP-LINK无线路由器上网,与大家平时在电脑上设置无线路由器稍微有点点不同,设置步骤也比较简单,大家可以看看。 用手机设置TP-LINK无线路由器上网...

87112 次阅读

平时电脑用久了,电脑运行起来会感觉越来越慢,这是因为产生了很多垃圾文件,碎片,及一些其他的不用的软件运行了很多,要提高电脑性能,保持长期健康,就需要你经常维护优化...

92035 次阅读

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋友是比较有帮助的,能快速引导你学习电脑入门。已经有一定电脑知识的朋友可以跳...

88099 次阅读

房子空间大,有些地方无线信号弱,上网慢不稳定,怎么办,本视频就是解决这个问题的,通过两个无线路由器设置WDS无线桥接来扩展无线信号。wds无线桥接是什么意思? 简单点说就是...

83128 次阅读

3D演示机械硬盘的内部结构 机械硬盘的构造相当复杂,内部不光有我们熟知的磁盘、磁头和马达,还有主轴、传动手臂、传动轴和反力回拉弹簧装置等,当然还有电路板和铝制防护壳。...

91418 次阅读

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋 友是比较有帮助的,能快速引导你学习电脑入门。看完这一系列教程,基本上对电脑...

87958 次阅读

腾讯精品课简介 腾讯精品课是腾讯推出的视频点播为主的在线课程学习平台,包括升学考试、职业考试、外语留学、IT互联网、求职创业和生活文化六大分类,为应试者、职场人等有自...

89739 次阅读

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋 友是比较有帮助的,能快速引导你学习电脑入门。看完这一系列教程,基本上对电脑...

76348 次阅读

电脑技术网教你学电脑入门学习系列视频教程适合刚学电脑的朋友,讲的很简单易懂。对刚学电脑的朋 友是比较有帮助的,能快速引导你学习电脑入门。看完这一系列教程,基本上对电脑...

90572 次阅读

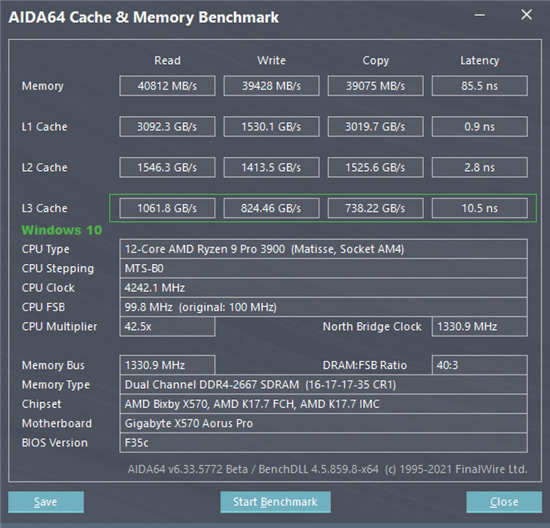

上周,微软向 Beta 和 Release Preview 渠道推出了 Windows 11 Insider build,版本 22000.282,以修复 AMD L3 缓存问题。 该问题是由 Windows 11 引起的,主要是由于一些兼...

92329 次阅读

历史证明知识分享是世界进步最好的利器,目前全球多个名牌大学联合参与了一项开放课程项目计划,向全球所有人免费提供公开课视频,让任何人都能轻易接触到世界顶级的知识和教...

73630 次阅读